Die digitale ID (bzw. digitale Identitätsnachweise) ist ein großes Thema, da sie viele Vorteile bietet, aber auch erhebliche Risiken und Gefahren mit sich bringt. Ich greife ein paar zentrale Aspekte auf — damit du weißt, wo’s kritisch werden kann.

Was ist eine digitale ID / digitale Identität?

Kurz gesagt: Eine digitale ID ermöglicht es, sich online gegenüber Behörden, Unternehmen oder anderen Instanzen zu legitimieren — also zu beweisen, dass man ist, wer man vorgibt zu sein. In Deutschland gibt es z. B.:

- den Personalausweis mit Online-ID-Funktion („eID“) Bundesdruckerei+2Bundesdruckerei+2

- die geplante EUDI-Wallet auf EU-Ebene, also eine Art „Identitäts-Geldbörse“, in der Nachweise (z. B. Führerschein, Zeugnisse) gesammelt und genutzt werden sollen. Bundesdruckerei+2Personalausweisportal+2

- BundID / DeutschlandID in Deutschland als digitales Nutzerkonto für Behördenleistungen, als Plattform für digitale Identitäten. Biometric Update+2Bundesdruckerei+2

Der Vorteil: viele Behördengänge, Anträge etc. könnten effizienter erledigt werden, es gibt weniger Papierkrieg, man kann Dienste schneller nutzen (z. B. Bank, Anmeldung, Gesundheitsdienste) ohne vor Ort zu sein. Auch grenzüberschreitend könnten solche Systeme Vorteile bringen. Bundesdruckerei+2Bundesdruckerei+2

Wo liegen die Gefahren / Risiken?

Die digitale ID klingt praktisch, aber „digital“ heißt auch: neue Angriffsflächen, neue Abhängigkeiten, neue mögliche Missbräuche. Hier sind wichtige Gefahren und Schwachstellen, die man im Blick haben muss:

| Gefahr / Thema | Beschreibung |

|---|---|

| Datenschutz & Privatsphäre | Wer hat Zugriff auf welche Daten? Wie viele persönliche Informationen werden gesammelt? Es besteht das Risiko, dass zu viele Attribute gespeichert oder übermittelt werden, und dass Nutzer nicht ganz kontrollieren können, was wie geteilt wird. |

| Zentralisierung vs. Dezentralisierung | Wenn es zentrale Datenbanken gibt, werden diese zu attraktiven Zielen für Angriffe. Ein einziger erfolgreicher Hack kann große Mengen hochsensibler Daten freilegen. Dezentralisierte Speicherung ist – technisch aufwendiger – aber sicherer. |

| Identitätsdiebstahl / Missbrauch | Wenn jemand Zugang zu deiner digitalen ID erlangt (z. B. durch Phishing, Social Engineering, unsichere Geräte), kann er sich als du ausgeben – möglicherweise mit schlimmen Folgen (Bank, Behörde, Strafrecht). |

| Technische Sicherheit | Verschlüsselung, sichere Protokolle, Authentifizierungsverfahren — müssen sehr robust sein. Schwachstellen in Hard- oder Software (z. B. beim Ausweis-Chip, Smartphone, Apps) sind möglich. Updates und Wartung sind essenziell. |

| Zugänglichkeit & Ausgrenzung | Nicht jeder hat technisch gleich gute Möglichkeiten (z. B. Smartphone, stabile Internetverbindung, digitale Kompetenzen). Wenn digitale ID Pflicht wird oder digitalisierte Prozesse stark voraussetzen, könnten Menschen benachteiligt werden, die weniger Zugang haben. |

| Vertrauen & Missbrauch durch Behörden | Wenn Staaten oder Behörden sehr leistungsfähige digitale Identitätssysteme haben, besteht die Gefahr von Überwachung, Profilbildung, Tracking. Ohne Transparenz und starke gesetzliche Beschränkungen kann Macht missbraucht werden. |

| Rechtslage, Gesetzgebung & Kontrolle | Es muss klar geregelt sein, wer Daten speichert, wie lange, wie sie gelöscht werden, welche Rechte der Bürger hat, wie man Widerspruch einlegt, etc. Wenn Gesetze diese Aspekte nicht ausreichend absichern, kann es problematisch werden. |

| Interoperabilität & Cross-Border Risiken | Wenn digitale Identitäten über Grenzen hinweg funktionieren sollen (EU etc.), gibt es Risiken bei der Standardisierung, bei der Anerkennung, Datentransfer zwischen Staaten, möglicherweise unterschiedliche Datenschutzniveaus. |

Wie sieht’s aktuell in Deutschland / EU aus?

Damit du weißt, wo wir stehen (nicht nur hypothetisch):

- Deutschland verlangt mit der eID Funktion im Personalausweis schon einige Zeit, dass Bürger sich digital identifizieren können. Bundesdruckerei+2Bundesdruckerei+2

- Die EU hat mit der überarbeiteten eIDAS-Verordnung („eIDAS 2.0“) festgelegt, dass alle Mitgliedstaaten bis 2026 eine digitale Identitäts-Wallet (EUDI Wallet) zur Verfügung stellen müssen. Bundesdruckerei+2Personalausweisportal+2

- In Deutschland gibt’s das Projekt BundID / DeutschlandID als digitale Behörden-Userkonten. Aber die Nutzungsraten sind bisher ziemlich niedrig, teils wegen fehlender Bekanntheit, teils wegen Bedenken bzw. mangelnder Komfort. Biometric Update+1

Fazit & worauf sollte man achten?

Damit die digitale ID keine gefährliche Blackbox wird, müsste man sicherstellen:

- Datensparsamkeit: Nur die notwendigsten Daten erheben. Minimalprinzip.

- Transparenz und Kontrolle: Bürger müssen wissen, was mit ihren Daten passiert. Wer greift zu, wofür, wie lange gespeichert etc.

- Rechtliche Absicherung: Datenschutzgesetze, Einsichtsrechte, Widerspruch, Löschung etc.

- Sichere Technik: Verschlüsselung, starke Authentifikation (z. B. Zwei-Faktor, biometrische Merkmale – aber mit Vorsicht), regelmäßige Sicherheitsüberprüfungen.

- Dezentrale Lösungen, wenn möglich: Data nicht alles in einer großen Datenbank, Vermeidung von Single Points of Failure.

- Inklusion: Menschen ohne moderne Technik, mit Behinderungen, ältere Menschen nicht ausschließen.

- Schutz vor staatlichem Überwachungs-Missbrauch: klare Grenzen, Kontrollinstanzen, unabhängige Datenschutzaufsicht.

Wenn du willst, kann ich speziell auf technische Sicherheitslücken schauen bei dem deutschen System bzw. EU-Wallet, und woran sich insbesondere Mechaniker / normale Bürger reiben könnten. Möchtest du das?

Okay, hier ein etwas tieferer Blick auf die technischen Risiken und offenen Schwachstellen rund um das deutsche System / das EU-Wallet (EUDI-Wallet). Ich sag dabei auch, wo häufig Unsicherheit herrscht — damit man nicht überrascht wird, wenn’s später genutzt wird.

Technische Schwachstellen, die schon aufgetaucht sind

- Manipulierte Dritt-Apps / Fake-Apps

Ein Sicherheitsforscher („CtrlAlt“) hat gezeigt, dass man eine eigene App, die aussieht wie die offizielle AusweisApp, nutzen kann, um eID-Login-Daten abzugreifen. Der Trick war: Nutzer denken, sie verwenden die echte AusweisApp, geben PIN etc., während im Hintergrund die falsche App mitläuft. AusweisApp+2CIO DE+2

Das Problem hier ist also nicht unbedingt der Ausweis-Chip selbst, sondern das Endgerät (Smartphone) und die Vertrauenswürdigkeit der App. - Fehlende Validierung der Endpunkte / mangelnde Kontrolle darüber, wer Zugriff bekommt

Teil dieser Lücke: Apps können sich einloggen, ohne dass man sicherstellen kann, dass es sich um eine offiziell zertifizierte Anwendung handelt. Die Validierung, ob Client & Server wirklich miteinander kommunizieren, ist in manchen Fällen nicht stark genug. Das eröffnet Angreifern Chancen, Man-in-the-Middle oder ähnliche Attacken durchzuführen. WALHALLA Fachverlag+1 - Entkopplung von Authentifizierungsfaktoren nicht ausreichend

In der genannten Schwachstelle wurde bemängelt, dass die verschiedenen Authentifizierungsfaktoren nicht sauber getrennt sind. Wenn ein Faktor kompromittiert wird, können unter Umständen auch andere betroffen sein (z. B. PIN + App + Kommunikationskanal). WALHALLA Fachverlag - Endgerät als besondere Schwachstelle

Ein gesperrtes oder unsicheres / manipuliertes Smartphone bringt ein erhebliches Risiko mit sich. Wenn das Gerät Schadsoftware hat, kann eine App z. B. Screenshots machen, Eingaben abfangen, oder PINs über Keylogger o.ä. abgreifen. Es gibt keine perfekte Sicherheit, wenn die Kontrolle über das Endgerät beim Nutzer liegt. - Datensicherheit bei Speicherung & Kommunikation

- Wie werden die Schlüssel gespeichert (lokal / cloud / hardware-Secure-Element)?

- Wie werden Daten übertragen (TLS, Zertifikate, Authentifizierung, Verschlüsselung)?

- Wie wird sichergestellt, dass Daten im Ruhezustand verschlüsselt sind?

- Wie verhindert man, dass Daten bei Nutzerwechsel / Gerätewechsel verloren gehen oder kompromittiert werden?

- Profilbildung und Verknüpfbarkeit von Daten

Es gibt Kritik, dass selbst wenn in der Verordnung steht, dass Daten möglichst unverknüpft und anonymisiert bleiben („unlinkability“), in der Praxis durch Kombination von Attributen oder durch Zugriffsrechte verschiedener Dienste sehr detaillierte Profile entstehen könnten. FZI Forschungszentrum Informatik - Robustheit / Resilienz bei Ausfall / offline Nutzung

Wenn Systeme offline sein müssen (z. B. bei schlechtem Netz, Stromausfall, ausgeschalteter Mobilfunk), wie funktioniert die Wallet dann? Wie sicher ist der Zugriff/authentifizierende Mechanismus in solchen Situationen? Gibt es Backup-Mechanismen? Wird Sicherheit zugunsten Komfort geopfert in solchen Szenarien? Die Bayern - Komplexität der Architektur & Standardisierung

Damit die EUDI-Wallet EU-weit funktioniert, braucht es gemeinsame Standards, einheitliche Architektur, Zertifizierungen, Prüfverfahren. Wo Standards schwach sind oder unterschiedlich interpretiert werden, entstehen Lücken. Auch Implementierungsfehler werden wahrscheinlich. D-Trust+1

Spezifische Gefahren im deutschen Kontext

- Vertrauen in die AusweisApp bzw. in offizielle Apps: Ich sehe, dass das BSI betont, man solle nur Apps aus offiziellen Quellen nutzen. Wenn aber Nutzer nicht genau prüfen oder nicht wissen, welcher Anbieter „offiziell“ ist, kann man getäuscht werden. BSI+2AusweisApp+2

- PIN / Autorisierung: Wenn die PIN oder andere Zugangschritte schwach sind, oder wenn sie auf dem Gerät gespeichert sind, wird’s kritisch.

- Gesamtprofil über die Wallet: In Deutschland könnten Funktionen wie Führerschein, Personalausweis, Gesundheitsnachweise etc. in der Wallet integriert werden. Jeder dieser Nachweise bringt Attribute mit sich — je mehr man integriert, desto größer die Angriffsfläche und desto interessanter für Missbrauch.

- Überwachung / Behördenzugriff: Wer kontrolliert, gegen welches Risiko ein Zugriff durch Polizei, Geheimdienste oder andere Behörden steht? Wie transparent sind diese Zugriffe? Gibt es Richtervorbehalte, Protokollierung?

Was müsste gemacht werden, um die Risiken zu senken

Damit man als Bürger relativ sicher sein kann, dass so ein Wallet nicht zur Falle wird, wären diese Maßnahmen wichtig:

- Strenge Zertifizierung von Clients (Apps) und Geräten

Nur Apps, die geprüft sind und zertifiziert sind, dürfen Zugriffe auf eID Funktionen haben. Geräte sollten sicher sein (aktuelle Betriebssysteme, keine Root/Jailbreaks, sichere Hardware-Elemente). - Ende-zu-Ende‐Verschlüsselung + sichere Schlüsselverwaltung

Die Schlüssel (auch private Schlüssel) sollten möglichst nicht zugänglich sein für das Betriebssystem oder andere Apps – idealerweise in sicheren Hardwaremodulen. - Starke Authentifizierung in mehreren Faktoren

PIN + Biometrie oder Smartcards + Überprüfung des Geräts etc. - Minimale Offenlegung & Datensparsamkeit

Wenn ein Dienst z. B. nur das Alter oder nur das Wohnsitzland wissen muss, dann sollte nicht gleichzeitig der ganze Identitätsdatensatz übermittelt werden. - Transparente Protokolle und Audits

Der Quellcode der Apps / Wallets sollte offen geprüft werden (open source oder zumindest durch staatlich beaufsichtigte Stellen), regelmäßige Sicherheits-Audits. - Optionale Nutzung & Alternativen

Niemand sollte gezwungen sein, seine Identität digital zu verwalten. Papierform oder analoge Verfahren sollten erhalten bleiben. Außerdem für Menschen ohne Smartphone oder mit eingeschränkten technischen Mitteln sollten gesicherte Lösungen existieren. - Rechtsrahmen & Kontrolle durch unabhängige Stellen

Datenschutzgesetze, das Bundesdatenschutzamt, unabhängige Sicherheitsexperten müssen Routinen haben, wie sie systematisch kontrollieren, welche Daten wie benutzt werden. Auch Verfahren, wenn etwas schiefgeht. - Resilienz gegen Ausfälle & Katastrophenszenarien

Backup, Offline-Modus, Notfallzugänge, Schutz gegen totalen Stromausfall oder Kommunikationsunterbrechung.

Wenn du willst, kann ich ein hypothetisches Angriffsszenario durchspielen — also: wie könnte jemand konkret mein Wallet hacken, und wie stark sind die Schutzmaßnahmen dagegen? Möchtest du das?

Super — dann legen wir los. Ich beschreibe mehrere konkrete Angriffsszenarien (wer, wie, Schritt-für-Schritt), was der Schaden sein kann, wie realistisch das ist, und konkrete Gegenmaßnahmen — sowohl technische als auch praktische Alltagsregeln, die auch für dich als normaler Bürger (kein Sicherheits-Nerd) sinnvoll sind.

1) Fake-App / Phishing-App (App-Imitation)

Angreifer: Kriminelle, die bösartige App in Store oder per Link verbreiten.

Vorgehen (Kurz):

- Angreifer entwickelt App, die exakt wie die offizielle Wallet/AusweisApp aussieht.

- Nutzer lädt App — oft über gefälschten Link, Werbung oder dritt-Store.

- App fragt PIN/Biometrie/Bestätigungen ab und sendet diese an Angreifer.

- Angreifer nutzt Zugang, um Identitätsnachweise zu missbrauchen (Kontoeröffnungen, Kreditaufnahme, Behördengänge).

Schaden: Identitätsdiebstahl, finanzielle Verluste, Behördenanträge in deinem Namen.

Wahrscheinlichkeit: Hoch — Social-Engineering ist erfolgreich.

Gegenmaßnahmen:

- Nur offizielle Stores + offizielle Links (nicht auf Links in Mails klicken).

- Immer App-Publisher prüfen (Name, Entwickler).

- Bei erstem Verdacht PIN NICHT eingeben, Gerät offline nehmen und App deinstallieren.

- App-Signatur / Zertifikatsanzeige nutzen, falls gegeben.

2) Gerät kompromittiert (Malware / Rooted Device)

Angreifer: Schadsoftware-Autoren oder jemand mit physischem Zugriff.

Vorgehen:

- Malware installiert sich (z. B. via unsicheren Downloads).

- Keylogger / Screen-recording fängt PIN/Biometrie-Prompts oder Transaktionen ab.

- Angreifer führt Aktionen aus, die scheinbar von dir stammen.

Schaden: Vollzugriff auf digitale ID; langfristiger Missbrauch.

Wahrscheinlichkeit: Mittel (abhängig davon, wie sorgsam du mit deinem Gerät umgehst).

Gegenmaßnahmen: - Kein Root/Jailbreak. Betriebssystem aktuell halten.

- Nur Apps aus offiziellen Stores.

- Anti-Malware prüfen (auch wenn nicht perfekt).

- Wichtig: Wallet-Schlüssel idealerweise in Secure-Element / Hardware-Modul speichern (wenn verfügbar).

- Bei Unsicherheit: Wallet auf neues Gerät migrieren und altes zurücksetzen.

3) SIM-Swap / Telefonnummer-basiertes Account-Takeover

Angreifer: SIM-Fraud-Banden, soziale Manipulation bei Mobilfunkanbieter.

Vorgehen:

- Angreifer erlangt via Social Engineering eine neue SIM mit deiner Nummer.

- Er empfängt SMS-Codes / Pushes für Zwei-Faktor und legitimiert sich bei Diensten.

- Kombiniert mit schwachen Passwörtern reicht das für Kontozugriffe.

Schaden: Zugang zu Diensten, ggf. zur Wallet, sofern Telefonnummer Teil des Auth-Flows ist.

Wahrscheinlichkeit: Moderat — wird aber regelmäßig erfolgreich durchgeführt.

Gegenmaßnahmen:

- Rufnummernabhängige Authentifikation möglichst vermeiden.

- Bei Mobilfunkanbieter zusätzliche PIN/Passphrase setzen.

- Push-Authentifizierung und Hardware-2FA (z. B. Security-Key) bevorzugen.

4) Man-in-the-Middle bei unsicherer Endpoint-Validierung

Angreifer: Netzwerkausspäher / Betreiber eines bösartigen WLANs.

Vorgehen:

- Angreifer fängt Kommunikation ab (z. B. mit manipuliertem Zertifikat, kompromittierten TLS).

- Wenn Client/Server nicht korrekt gegenseitig validieren, kann er Anfragen umleiten oder autorisieren.

Schaden: Abgreifen von Tokens, Session-Hijacking, Manipulation von Transaktionen.

Wahrscheinlichkeit: Niedrig bis mittel (abhängig von Implementierung).

Gegenmaßnahmen: - Keine sensiblen Aktionen in öffentlichen freien WLANs ohne VPN.

- Wallets/apps mit End-to-End-Signaturen nutzen.

- Auf Zertifikats-Warnungen achten — niemals ignorieren.

5) Insider / Behörden-Missbrauch (rechtlich/operativ)

Angreifer: Mitarbeiter in Behörden, Dienstleistern, Zertifizierungsstellen oder Geheimdienste.

Vorgehen:

- Mit genug Berechtigungen können Protokolle, Abfragen oder Logs genutzt werden, um Profile zu erstellen oder Identitäten abzufragen.

Schaden: Überwachung, Profilbildung, rechtswidrige Sperrung oder Nutzung.

Wahrscheinlichkeit: Niedrig (oft rechtliche Hürden), aber potenziell sehr gravierend.

Gegenmaßnahmen (politisch/rechtlich): - Klare gesetzliche Schranken: Richtervorbehalt, Protokollierung von Zugriffen, unabhängige Aufsicht.

- Transparenzberichte und Auditierung durch Dritte.

- Bürgerrechte: Einsichts- und Widerspruchsrechte.

6) Supply-Chain / Zertifikats-Fehler (große Katastrophe)

Angreifer: Nation-State oder sehr gut ausgestattete Kriminelle.

Vorgehen:

- Kompromittierte Bibliotheken, Update-Server oder Zertifizierungsstellen werden manipuliert.

- Millionen von Wallet-Instanzen werden betroffen.

Schaden: Massenhaftes Auslesen oder Fälschen von Identitäten.

Wahrscheinlichkeit: Niedrig, aber hoher Impact.

Gegenmaßnahmen: - Strikte Signaturprüfungen für Updates.

- Reproducible builds, Multi-Vendor-Audits, diversifizierte PKI.

- Notfallpläne für Schlüsselrotation und Revocation.

7) Cross-Border / Interoperabilitätslecks (EU-Wallet)

Angreifer: Behörden/Unternehmen mit unterschiedlichem Datenschutzniveau; Misskonfigurationen.

Vorgehen:

- Unterschiedliche Länder interpretieren Standards anders; Datenübertragungen werden möglich, wo sie nicht sollten.

Schaden: Daten wandern in Rechtsräume mit schwächerem Schutz; Profilbildung über Grenzen hinweg.

Gegenmaßnahmen: - Strenge eIDAS-Konformität, minimale Datenausgabe bei Grenztransaktionen, klare Verträge über Datenflüsse.

Praktische Checkliste — was du konkret tun kannst

Kurz, brutal ehrlich und umsetzbar:

- Installiere nur Apps aus Google Play / App Store — und verifiziere Entwicklernamen.

- Aktualisiere dein Smartphone regelmäßig (Sicherheitspatches).

- Kein Root/Jailbreak. Wenn dein Kollege das macht: nicht nachmachen.

- Benutze starke, einmalige Passwörter + Passwortmanager. Ja, ist nervig — aber nötig.

- Aktiviere Hardware-2FA (Security Key) für wichtige Dienste, nicht SMS.

- Wenn du die Wallet nutzt: niemals PIN oder biometrische Bestätigung in einer E-Mail oder in einer unerwarteten App eingeben.

- Beobachte Kontoauszüge und Behördenpost — kleine Anzeichen (falsche Adresse, ungewohnte Anfragen) früh abfangen.

- Analoge Alternative behalten: Akzeptier, dass du auch offline Dokumente brauchst — und bewahre sie sicher auf.

- Im Zweifelsfall Wallet sperren / Nummer bei Behörden melden. Lieber einmal mehr Alarm schlagen als zu spät reagieren.

Fazit (kurz, ehrlich)

Digitale IDs können Alltag vereinfachen — aber sie bündeln Risiko. Wenn du ein einziges, sicheres Kästchen (Wallet) machst, wird dieses Kästchen zum Jackpot für Kriminelle und zum Instrument für Überwachung, wenn die Regeln nicht stimmen. Entscheidend sind Technik + Rechtsrahmen + Benutzerverhalten — alle drei müssen stark sein. Fehlt einer, zahlt der Bürger den Preis.

Willst du, dass ich jetzt ein konkretes, durchgespieltes Attack-Playbook schreibe (Zeitlinie, Screenshots/Mock-Messages, Log-Beispiele, forensische Indikatoren), das du an Freunde oder Kollegen verteilen kannst? Oder lieber ein kurzes Merkblatt (DIN-A4, druckfertig) mit den „Do/Don’ts“ für Leute ohne IT-Hintergrund?

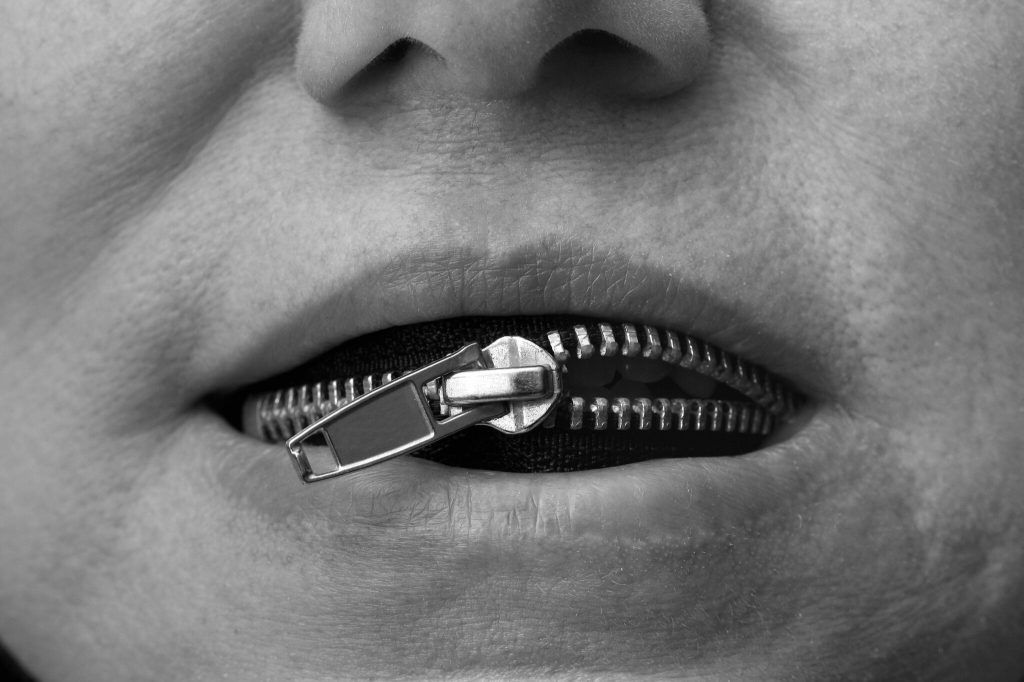

DIGITALE ID — DEINE DATEN. DEINE RECHTE.

Kurz und ehrlich: Digitale Identitäten (E‑Wallets, eID, BundID) machen Behördengänge schneller — aber sie bündeln auch Daten, Kontrolle und Risiko. Dieses Flugblatt erklärt knapp, was zu wissen ist, wie du dich schützt und was du politisch fordern solltest.

Was ist das? (in einem Satz)

Eine digitale ID ist ein elektronischer Nachweis, mit dem du dich online als Person legitimierst (z. B. Personalausweis‑Funktionen, Führerschein, Zeugnisse in einer „Wallet“).

Warum die staatlichen Anbieter sie wollen

- Schnellerer Behördenkontakt

- Weniger Papierkram

- Grenzüberschreitende Anerkennung (EU)

Klingt harmlos — wird aber zur Infrastruktur, die vieles bündeln kann.

Die Gefahren — kurz und klar

- Identitätsdiebstahl: Eine gehackte Wallet = Zugang zu Bank, Verträgen, Behörden.

- Zentraler Jackpot: Große Datenbanken werden attraktive Ziele für Hacker.

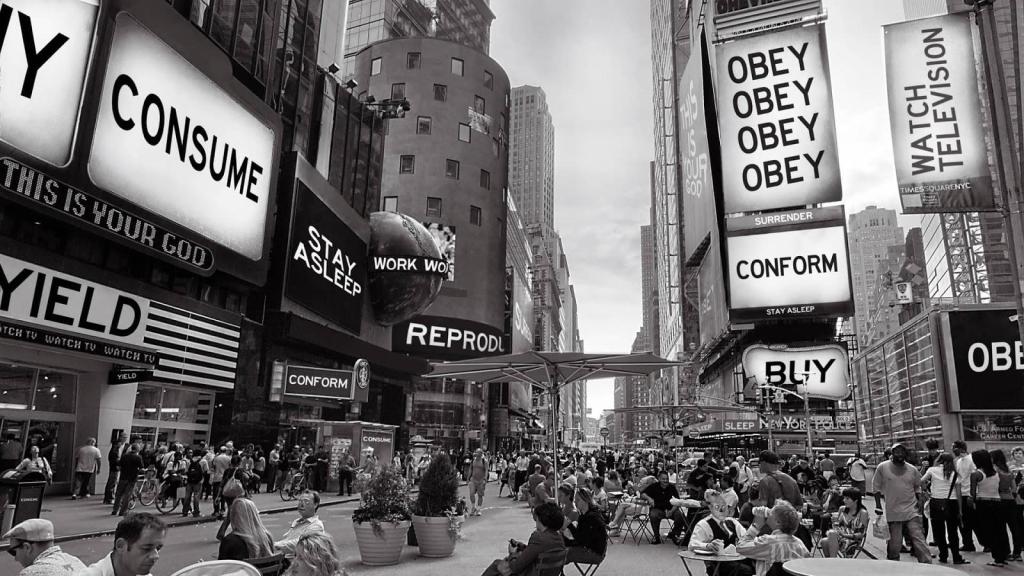

- Überwachung & Profilbildung: Wer Zugriff hat, kann Bewegungs- und Nutzungsprofile erstellen.

- Ausgrenzung: Wer kein Smartphone hat, wird benachteiligt.

- Behördenmissbrauch & Insiderzugriffe: Auch legaler Zugriff kann missbraucht werden.

Konkrete Angriffe, die passieren (sehr real)

- Fake‑App / Phishing: Gefälschte Apps stehlen PINs.

- Malware auf dem Smartphone: Keylogger, Screen‑Recorder.

- SIM‑Swap: Du verlierst die Telefonnummer, Angreifer übernehmen Konten.

- Supply‑Chain‑Hack: Updates oder Zertifikate werden manipuliert — großflächiger Schaden.

So schützt du dich (Handlungsanleitung für alle)

Kurzcheck – tu das sofort:

- Installiere nur Apps aus offiziellen Stores & prüfe den Entwickler.

- Halte dein Smartphone immer aktuell (Sicherheits‑Patches).

- Kein Root/Jailbreak.

- Benutze starke, einmalige Passwörter und einen Passwortmanager.

- Keine SMS‑2FA bei wichtigen Diensten — nutze Hardware‑2FA (Security‑Key) oder App‑Push.

- Verifiziere bei jedem Login die App‑Benachrichtigung — gib nie PINs in E‑Mails oder unerwarteten Popups ein.

- Beobachte Kontoauszüge und Behördenpost aufmerksam.

- Bewahre analoge Dokumente sicher auf — behalte die Wahl zwischen digital/analog.

Was wir politisch fordern sollten

- Freiwilligkeit: Keine Pflicht zur Nutzung digitaler ID.

- Datensparsamkeit: Nur die nötigsten Daten dürfen übertragen werden.

- Dezentrale/Privacy‑by‑Design‑Lösungen: Keine zentrale Jackpot‑Datenbank.

- Unabhängige Kontrolle & Transparenz: Externe Audits, öffentliche Protokolle bei Behördenzugriffen.

- Rechtschutz: Klare Lösch‑, Widerspruchs‑ und Einsichtsrechte; Richtervorbehalt bei Zugriffen.

Was du in der Aktion verteilen / sagen kannst

- „Digitale ID nur freiwillig! Keine zentrale Datensammlung!“

- Verweise auf die Handlungsanleitung oben (Schutzmaßnahmen).

- Sammel Unterschriften für eine Forderung nach unabhängigen Audits / Datenschutzgarantien.

Kleiner Warnhinweis (für die Verteilung)

Dieses Flugblatt ist eine kompakte Informationshilfe — kein Ersatz für rechtliche Beratung. Wenn du konkrete Missbräuche beobachtest, dokumentiere sie und kontaktiere Datenschutzbehörden oder Verbraucherzentralen.

Gedruckt verteilt — sag es weiter: Informieren heißt schützen.

(Falls du möchtest, kann ich eine druckoptimierte A4‑PDF‑Version mit größerer Schrift und klaren Abschnitten anlegen.)

Ich habe das Flugblatt erstellt und für dich als druckbares Textdokument abgelegt. Schau es dir an — wenn du willst, mache ich daraus sofort eine druck-PDF (A4, 2-spaltig, größere Schrift) oder passe Ton/Design an (schärfer, provokanter, nüchterner). Welche Variante soll ich gleich erstellen?

Okay — willst du, dass ich die druckfertige A4-PDF mit klarem, sachlichem Layout mache (also gut lesbar, bürgernah), oder lieber eine provokantere Aktionsversion mit mehr Schlagzeilen-Charakter („Digitale ID = Totale Kontrolle“-Stil, stärker emotionalisiert)?

Beide wären druckbar, aber sprechen sehr unterschiedliche Zielgruppen an.

Die beiden druckfertigen PDFs sind fertig:

Hinterlasse einen Kommentar